C’était avec beaucoup d’intérêt que les quelque 4 à 5 000 participants au Web 2.0 Expo ont abordé le seconde journée de conférence et surtout les conférences spéciales du matin, en particulier les deux premières. La salle était archi-comble pour écouter les propos de Marc Andreessen, le fondateur du projet Mosaïc à la NCSA en 1992, qui deviendra par la suite Netscape et maintenant propriétaire de la star montante des plates-formes sociale : Ning.

Déception dans un certain sens car celui qui lui posait les questions (John Battelle) a passé les trois quarts de la demi-heure disponible à parler justement du passé. De la transition Netscape-Mozilla Firefox, de la création du Javascript et des cookies, principe élaboré par Andreessen en un week-end, etc. Les deux compères ne se sont pas gênés non plus pour parler dans le dos de Microsoft, surtout Battelle, qui y revenait sans cesse dans ses questions, bien sûr en parlant de IE qui a tué Netscape mais aussi en raillant le projet Mesh.

à un certain point, Andreessen s’est vu obligé de dire que Microsoft jouait et joue toujours un rôle très important dans l’industrie et fait des efforts évidents pour s’ouvrir et ouvrir ses applications et plates-formes. Et est arrivée ensuite la question qui tue : Battelle a demandé ce qu’Andreessen a voulu dire dans une récente déclaration où il a parlé du «coming nuclear winter». C’est que le propriétaire de Ning voit la récession venir… En fait, le pessimisme a régné sur cette seconde journée.

Andreessen a parlé de la première bulle technologique et l’a comparé à la bulle spéculative immobilière qui a été créée quand les investisseurs ont boudé les technologies et porté leur intérêt vers l’immobilier. Bref, on va de bulle en bulle… En terminant, les deux compères ont fini par parler un peu de Ning. On a su peu de choses : que 70% des utilisateurs sont actifs, qu’il y en a un million par jour qui l’utilisent, qu’il se crée 15 000 communautés par jour et qu’Andreessen participe au Open Social Iniative et est pour la portabilité des données. Rien sur le modèle d’affaires, les «viral loops» et «viral hooks».

La seconde conférence a eu cela d’intéressant qu’elle a permis une expérience : Le conférencier n’était pas sur place mais joint à New York et relié à un chat room pour les commentaires. Le conférencier était Jonathan Zittrain. Ce dernier a écrit «The Future of Internet and How to Stop It». Révélateur… Dans sa présentation vidéo, il n’a pas arrêté de dire «I’m concerned», a parlé du gars aux lunettes noires qui nous surveille en secret en référence à l’agent Smith dans la Matrice, et que ce qui est en jeu présentement, c’est notre sécurité et nos droits constitutionnels, que le Web 2.0 se résume à «Who do we trust» et que si nous ne faisons rien, nous aurons besoin de recourir soit à des agences privées de protection à la Pinkerton, soit au gouvernements. Un peu déprimant M. Zittrain.

Il a au moins raison sur une chose : Les données personnelles sont au centre de tout. Et leur protection, leur utilisation et leur propriété sont les sujets brûlants et pas seulement dans Silicon Valley. À ce titre, le conférence de la journaliste Annalee Newitz a été intéressante.

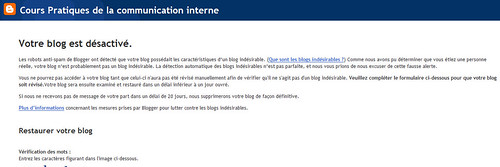

Elle a parlé d’un concept pas tout à fait nouveau mais préoccupant, le «User Generated Censorship». En fait, comment des utilisateurs peuvent utiliser des fonctionnalités de tous les sites du Web 2.0 pour porter des attaques vicieuses contre d’autres utilisateurs et les faire littéralement diaparaître en les «flaggant» (marquer en français) massivement, que ce soit sur Blogger, Flickr, YouTube, Wikipedia ou encore en les enterrant sur Digg (la fonction burry). J’ai fait l’expérience avec un de mes blogues d’enseignement. (voir ci-dessous)

Elle n’a pas donné de statistiques, ni donné de solutions claires… Mais il est évident que le phénomène est en croissance et nécessite de la part de toutes les plates-formes, une révision des normes de sécurité concernant les contenus et leurs propriétaires mais aussi des stratégies pour contrer le phénomène et permettre à des utilisateurs «attaqués» de recouvrer leur «visibilité» et leur place sur le Web. Car il faut comprendre qu’une fois «flaggés» comme «unsafe content», ces derniers disparaissent de la toile et ne peuvent être trouvés qu’en sachant leur URL. Ils disparaissent littéralement des engins de recherche… On en revient à la Charte des droits des utilisateurs…

Aucun commentaire